ご要望に合わせて、第7章から第15章までの要約を、各章のタイトルを H2見出し として構成し直しました。

前半の「基礎編」で得た知識を、実際のサービス開発・運用に応用するための「実践編」となります。

目次

第7章:アルゴリズムとデータ構造の実践

〜計算量を見極め、適切な道具を選ぶ〜

「動けばいい」コードから卒業し、数千万リクエストに耐えうるコードを書くための章です。エンジニアが選ぶべきデータ構造は、その特性(計算量)によって決定されます。

- オーダー記法(Big O Notation)の再確認:

- $O(n)$(線形探索)と $O(\log n)$(二分探索)の差は、データ量が100万倍になれば100万倍の性能差になります。ループを書くときは常にオーダーを意識する必要があります。

- ハッシュ vs ツリー:

- ハッシュテーブル ($O(1)$): 最速でデータを取り出せますが、順序を持ちません。

- ツリー構造 ($O(\log n)$): 検索はハッシュより劣りますが、順序を維持でき、範囲検索(Range Scan)が可能です。

- ブルームフィルタ (Bloom Filter):

- 「ある要素がセットに含まれていないこと」を確率的かつ高速に判定するデータ構造。

- 誤検知(False Positive)はありますが、メモリ効率が極めて高く、キャッシュミスを防ぐフィルタとして大規模システムで重宝されます。

graph LR

Input("入力値: 'Hello'")

subgraph HashFunctions ["ハッシュ関数群"]

H1["Hash 1"]

H2["Hash 2"]

H3["Hash 3"]

end

subgraph BitArray ["ビット配列 (0 or 1)"]

direction LR

B0[0]

B1[1]

B2[0]

B3[1]

B4[0]

B5[1]

B6[0]

end

%% Flow

Input --> H1

Input --> H2

Input --> H3

H1 -->|"map"| B1

H2 -->|"map"| B3

H3 -->|"map"| B5

style B1 fill:#ffcc80,stroke:#f57c00

style B3 fill:#ffcc80,stroke:#f57c00

style B5 fill:#ffcc80,stroke:#f57c00

style HashFunctions fill:#f5f5f5,stroke:#333,stroke-dasharray: 5 5第8章:ファイルシステムとストレージ

〜データを物理的にどう配置するか〜

DBの裏側にあるファイルシステムの挙動を理解し、ハードウェア選定のミスを防ぎます。

- ジャーナリングファイルシステム:

- ファイルシステム(ext4, XFSなど)がクラッシュから復旧する仕組みです。メタデータの整合性を保つ「ジャーナル(ログ)」の書き込みコストが発生することを理解しておきましょう。

- RAIDの選定:

- RAID 10 (1+0): 大規模DBで推奨されます。RAID 1(ミラーリング)の安全性とRAID 0(ストライピング)の高速性を兼ね備えます。

- RAID 5: パリティ計算コストが高く、書き込み性能が落ちるため、頻繁に更新されるDBには不向きです。

graph TD

Data[書き込みデータ]

subgraph RAID0 ["RAID 0 (ストライピング層)"]

Stripe["データを分割して分散書き込み<br/>(高速化)"]

end

subgraph RAID1_GroupA ["RAID 1 グループA (ミラー)"]

Disk1[("Disk 1")]

Disk2[("Disk 2")]

end

subgraph RAID1_GroupB ["RAID 1 グループB (ミラー)"]

Disk3[("Disk 3")]

Disk4[("Disk 4")]

end

%% Flow

Data --> Stripe

Stripe -->|"ブロック1"| RAID1_GroupA

Stripe -->|"ブロック2"| RAID1_GroupB

%% Mirroring details

RAID1_GroupA -.->|"複製"| Disk1

RAID1_GroupA -.->|"複製"| Disk2

RAID1_GroupB -.->|"複製"| Disk3

RAID1_GroupB -.->|"複製"| Disk4

style RAID0 fill:#e3f2fd,stroke:#2196f3

style RAID1_GroupA fill:#fff3e0,stroke:#ff9800

style RAID1_GroupB fill:#fff3e0,stroke:#ff9800第9章:検索エンジンのアーキテクチャ詳細

〜独自検索エンジンを作るということ〜

第5章の理論(転置インデックス)を実装レベルに落とし込みます。

- バッファリングとマージ:

- リアルタイム検索を実現するためには、メモリ上の「小さなインデックス」とディスク上の「巨大なインデックス」を管理し、定期的にマージする機構が必要です。

- ランキングアルゴリズム (TF-IDF):

- 単に「単語が含まれているか」だけでなく、「その単語がどれくらい重要か」を計算するスコアリングロジックです。

- TF (Term Frequency): その文書内で単語が出現する頻度。

- IDF (Inverse Document Frequency): その単語がレアかどうか(「の」「は」などのありふれた単語の重みを下げる)。

- 単に「単語が含まれているか」だけでなく、「その単語がどれくらい重要か」を計算するスコアリングロジックです。

第10章:インフラの構築と自動化 (Provisioning)

〜サーバーを「家畜」として扱う〜

手動でのサーバーセットアップ(職人芸)を廃止し、コードによる管理(IaC: Infrastructure as Code)へ移行します。

- Kickstart / PXEブート:

- サーバーをネットワークに繋いで電源を入れるだけで、OSインストールから初期設定まで全自動で行う技術です。

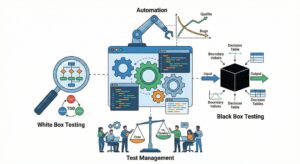

- 構成管理ツールと「冪等性」:

- Puppet, Chef (現在はAnsibleやTerraformが主流) を用い、サーバーの状態を管理します。

- 冪等性(Idempotency): 「何度実行しても結果が同じになる」性質。これが自動化の鍵であり、運用上の安心感を担保します。

第11章:サービスの運用とモニタリング

〜推測ではなく計測で語る〜

- リソースモニタリング:

- CPU、メモリ、ディスクI/O、ネットワークトラフィックの可視化(MRTG, Cacti, 現在ならPrometheus/Grafana, Datadogなど)。

- サービスモニタリング:

- 「死活監視(Pingが通るか)」だけでは不十分です。「ユーザー体験(レスポンスタイム)」や「ビジネス指標(注文数、会員登録数)」を監視し、異常をいち早く検知する必要があります。

第12章:Webアプリケーションの設計

〜フレームワークの向こう側〜

- MVCとO/Rマッパーの功罪:

- O/Rマッパーは便利ですが、意識せずにループ内でデータ取得を行うと**「N+1問題」**を引き起こし、DBを過負荷でダウンさせます。発行されるSQLを常に意識(プロファイリング)する必要があります。

- リバースプロキシの活用:

- ApacheやNginxをアプリの前に配置し、静的コンテンツの配信、SSL終端、バッファリングを任せることで、アプリケーションサーバー(APサーバー)の負荷を大幅に削減できます。

第13章:データベースの水平分散(Sharding)

〜限界を超えるための最終手段〜

レプリケーション(参照分散)だけでは書き込み負荷に耐えられなくなった時の対応策です。

- シャーディング(Sharding):

- ユーザーIDなどをキーにして、データを物理的に異なるサーバー群に分割します。

- 課題: JOINができなくなる、トランザクション管理が複雑になる、運用コストが激増する。導入は慎重に行うべき「最後の切り札」です。

- コンシステント・ハッシング (Consistent Hashing):

- サーバーの追加・削除時に、データの再配置(リバランス)を最小限に抑えるアルゴリズム。キャッシュサーバー(Memcached/Redis)の分散において必須の技術です。

図解:コンシステント・ハッシングとシャーディング

graph TD

subgraph Sharding ["シャーディング (水平分割)"]

Router{"User ID % 2 ?"}

DB1[("Shard A (偶数)")]

DB2[("Shard B (奇数)")]

Router -->|"偶数"| DB1

Router -->|"奇数"| DB2

end

subgraph ConsistentHashing ["コンシステントハッシング"]

direction TB

ServerA((Server A))

ServerB((Server B))

ServerC((Server C))

Data1[Key: User1]

ServerA --- ServerB

ServerB --- ServerC

ServerC --- ServerA

Data1 -.->|"時計回りに探索"| ServerA

end

style Sharding fill:#e3f2fd,stroke:#2196f3

style ConsistentHashing fill:#f9fbe7,stroke:#cddc39第14章:サービスの安定性と冗長化

〜SPOFを排除する〜

- SPOF (Single Point of Failure):

- システム構成図の中で、「そこが壊れたら全停止する」箇所(単一障害点)を排除します。

- フェイルオーバーの仕組み:

- HeartbeatやVRRP(Virtual Router Redundancy Protocol)を用いて、主系サーバーがダウンしたらミリ秒単位で副系にIPアドレス(VIP)を引き継ぐ設計を行います。

graph TD

User((User))

subgraph Network ["仮想IP (VIP) の動き"]

VIP(("VIP: 192.168.0.1<br/>(浮動IP)"))

end

subgraph Servers ["サーバー構成"]

Master["Master Server<br/>(実IP: .101)"]

Backup["Backup Server<br/>(実IP: .102)"]

end

%% Normal State

User ==>|"アクセス"| VIP

VIP -.->|"通常時はMasterへ"| Master

%% Heartbeat

Master <-->|"Heartbeat (死活監視)"| Backup

%% Failover

Master -.->|"× 故障発生"| Fail[障害]

VIP -.->|"瞬時に切り替え (Failover)"| Backup

style VIP fill:#ffeb3b,stroke:#fbc02d,stroke-width:2px

style Master fill:#a5d6a7,stroke:#2e7d32

style Backup fill:#cfd8dc,stroke:#607d8b

linkStyle 4 stroke:red,stroke-width:2px;第15章:これからの大規模サービス技術

〜クラウドと仮想化の時代へ〜

- 仮想化技術の進化:

- 物理サーバーから仮想化(Virtualization)、そしてクラウドへのパラダイムシフト。

- ハードウェアを意識しなくて済む時代だからこそ、逆に**「下回りで何が起きているか(OS、ディスクI/O、ネットワーク)」**を知っているエンジニアが、トラブルシューティングやパフォーマンスチューニングにおいて圧倒的な優位性を持ちます。

エンジニアへの3つのキーメッセージ (後半編)

- 「N+1問題を殺せ」Webサービスの遅延原因のトップクラスは、非効率なSQLです。フレームワークのログを有効にし、1リクエストで大量のSQLが発行されていないか、Slow Query Log に長いクエリが出ていないかを確認してください。

- 「冪等性(べきとうせい)を愛せ」インフラ操作やAPI設計において、「何度リトライしても安全」な設計は神です。ネットワークは必ず失敗します。失敗した時に安全にリトライできる設計が、深夜の緊急呼び出しからあなたを救います。

- 「単一障害点 (SPOF) に怯えろ」システム図を書き、「この1台が燃えたらどうなる?」と自問してください。DBのMaster、ロードバランサ、共有ストレージ。SPOFを見つけたら、それを冗長化することが次の四半期の最優先タスクです。

明日から使えるアクションプラン

読者が直ちに実践できる具体的なステップです。

- 「スロークエリログ」の設定時間を見直す

- MySQLなどの

long_query_time設定を確認してください。もし「10秒」などになっているなら、「0.5秒」や「1秒」まで下げて、隠れている「プチ重いクエリ」を炙り出し、インデックスを検討しましょう。

- MySQLなどの

- アプリケーションのログに「実行時間」を含める

- Webサーバーのアクセスログに、リクエスト処理にかかった時間(Time Taken)を出力するように設定してください。平均値ではなく、**99パーセンタイル値(遅い方の1%)**を見ることで、ユーザーの痛みがわかります。

- 手作業の手順書を「スクリプト」にする

- 「手順書を見ながらコマンドを打つ」作業が一つでもあるなら、それをシェルスクリプト化するか、Makefileなどにまとめてください。それがIaC(Infrastructure as Code)への第一歩です。

コメント